Popularne branżowe powiedzenie informatyków głosi, że ludzie dzielą się na tych, którzy robią kopie zapasowe danych i na tych, którzy będą je robili. Jeśli jeszcze w niej nie jesteście, to wobec niesłabnącej popularności ataków typu ransomware warto czym prędzej przenieść się do grupy pierwszej, zanim zmusi nas do tego przęstepca.

Ransomware to termin wywodzący się z języka angielskiego, stanowiący zbitkę dwóch słów – ransom, czyli okup i malware, potocznie rozumiane jako oprogramowanie złośliwe. Pojęcie to można rozumieć jako złośliwe oprogramowanie, które żąda okupu. Brzmi złowieszczo, ale na czym właściwie polega fenomen skuteczności tego typu ataków?

W przeciwieństwie do wirusów komputerwych, celem ataku ransomwarowego nie jest uszkodzenie oprogramowanie komputera czy zniszczenie infrastruktury sieciowej organizacji (przynajmniej do niedawna, ale o tym za moment). Jak już sobie wytłumaczyliśmy, rozsyłający tego typu programy napastnicy mają na celu zmuszenie swoich ofiar do zapłacenia okupu. Muszą im więc coś odebrać, co wydaje się nienaturalne w przypadku cyberataków – jak można zagarnąć komuś coś, co przechowuje się w formie cyfrowej? Jedną z nasuwających się opcji byłoby wysłanie sobie kopii wartościowych danych i usunięcie ich po stronie ofiary, ale ten scenariusz jest technicznie o wiele trudniejszy do zrealizowania niż eleganckie rozwiązanie, na które wpadli pomysłowi hakerzy.

Niby to samo, ale nie tak samo

Wyobraźmy sobie sytuację, w której złodziej włamuje się do naszego domu. Zamiast wynosić z niego cokolwiek, pojawia się z pewnym prezentem: pancernym sejfem, w którym zamyka wszystkie nasze wartościowe rzeczy. Żeby je odzyskać, musimy poznać kod do sejfu, a za ten już trzeba sowicie zapłacić.

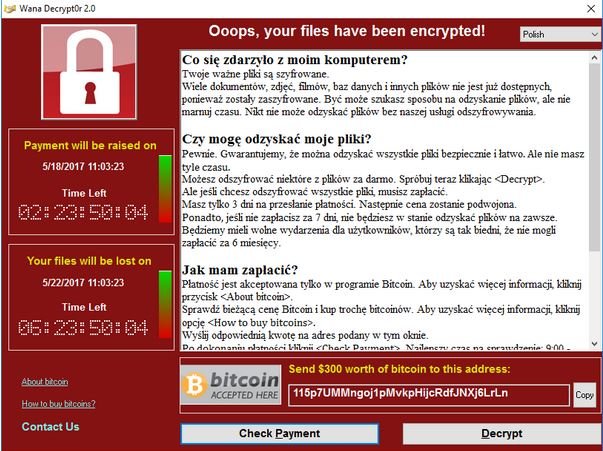

Ransomware działa w niemal identyczny sposób. Po zainfekowaniu nim komputera, obrane na cel pliki zostają zaszyfrowane za pomocą wybranego algorytmu kryptograficznego. Zdjęcia z zeszłorocznych wakacji, faktury firmy zbierane przez dziesięciolecia, napisana w pocie czoła praca magisterska, film z komunii – im większą wartość mają dla nas utracone dane, tym większa szansa na to, że będziemy skłonni za nie zapłacić. Na zakończenie procesu szyfrowania jesteśmy często raczeni informacją o skutecznie przeprowadzonym ataku i możliwości uzyskania klucza deszyfrującego, a także numerem portfela kryptowalutowego, na który należy wpłacić okup.

Dokładniejszą ilustracją działania oprorgamowania szyfrującego jest książka, w której ktoś poprzestawiał znaki według sobie tylko znanej reguły. Wszystkie one nadal znajdują się w książce, ale czytelnik nie jest w stanie nic z niej zrozumieć i dopiero poznanie właściwego sposobu (zwanego kluczem kryptograficznym) umożliwia odwrócenie procesu.

Nie negocjujemy z terrorystami

Jeśli wyznajemy zasadę, że z przestępcami się nie dyskutuje, mamy zasadniczo dwa wyjścia: podjęcie próby samodzielnego odszyfrowania naszych danych lub wgranie kopii zapasowej. Nie jesteśmy jednak zupełnie osamotnieni; dla przykładu, twórcy projektu www.nomoreransom.org zajmują się inżynierią wsteczną ransomware’u i łamaniem algorytmów szyfrujących, a wyniki swoich starań udostępniają zupełnie za darmo. Wykonanie podobnych analiz jest zadaniem właściwie niemożliwym dla laika, a także praktycznie przekraczającm możliwości sprzętowe pojedynczej ofiary. Oprogramowanie szyfrujące najnowszej generacji z powodzeniem wykorzystuje algorytmy wymagające do złamania milionów lat prób siłowych.

Powyższe problemy właściwie rozwiązuje posiadanie bezpiecznej kopii zapasowej. Przez bezpieczną rozumiemy oczywiście taką przechowywaną w zaufanej chmurze lub na nośniku fizycznym. Zapasowe pliki znajdujące się w tym samym środowisku, co cel ataku, prawdopodobnie zostaną utracone wraz z oryginałami.

Nie mamy pańskiego płaszcza

Pod koniec czerwca leżace na Florydzie miasto Lake City zdecydowało się zapłacić prawie pół miliona dolarów w Bitcoinach za odszyfrowanie komputerów należących do władz miasta. To kolejny przypadek – po Riviera Beach (600 tysięcy dolarów) – kiedy duży podmiot decyduje się na współpracę z przestępcami. Ma to niestety sens w przypadku ataków, których skala uniemożliwia przywrócenie funkcjonalności systemów w rozsądnym czasie i przy rozsądnych kosztach. Może się wtedy okazać, taniej jest wykupić klucze deszyfrujące. Tam, gdzie w grę wchodzi kalkulacja ekonomiczna, etyka podejmowanych działań często schodzi na drugi plan.

Użytkownicy prywatni mają znacznie trudniejszą sytuację. Ataki na nich rzadko są podchwytywane przez media, więc informacja o skutecznym odzyskaniu danych po wykupieniu kluczy nie trafi do szerokiego grona odbiorców. To, niestety, przekłada się na niedbałość przestępców. Po wpłaceniu okupu często okazuje się, że żadnych kluczy nie ma, a nawet, jeśli są, to nie działają. Wtedy zostajemy i bez danych, i bez pieniędzy.

Lekarstwa brak

Ransomware jest, paradoksalnie, nieuknioną konsekwencją prób zabezpieczenia komunikacji w Internecie. Im skuteczniejsze algorytmy kryptograficzne opracujemy, tym większym problemem będą w niepowołanych do tego rękach. Dlatego kluczową rolę w ochronie przed atakami z wykorzystaniem oprogramowania szyfrującego odgrywa przestrzeganie ogólnych zasad bezpiecznego korzystania z sieci. Pobieranie plików z zaufanych źródeł, nieotwieranie podejrzanych linków czy maili – już to powinno uchronić nas przed większością zagrożeń.

Chyba, że jeśli amerykańska agencja wywiadowcza znów utraci kontrolę nad celowo implementowanymi w oprogramowaniu lukami bezpieczeństwa. O podobnych przypadkach jednak więcej następnym razem.

Jan Kowalski

Statystyki odwiedzin strony (dane Google Analytics)

Unikalni użytkownicy:

Wszystkie wyświetlenia strony:

Zawsze byłem zwolennikiem robienie backupów i częstego zachowywania danych…. niestety samo hakowanie systemu to jedno, ale często nasze dyski, systemy itp mogą po prostu przestać działać to tylko maszyny… :)