Czy w dobie zaglądających nam przez cyfrowe ramię korporacji i przeczesujących sieć agencji rządowych możliwe jest jeszcze anonimowe korzystanie z Internetu? Odpowiedź na to pytanie kryje się pod postacią… fioletowej cebuli.

Sieć Tor

Takie właśnie logo, ściśle zresztą związane z zasadą działania, przyjęła sieć Tor, która w przyszłym roku będzie obchodziła swoje osiemnaste urodziny. Sieć, mimo leciwego już – jak na dynamicznie zmieniający się rynek informatyczny – wieku, wciąż mająca poważne problemy wizerunkowe. Jej nazwa pada najczęściej w kontekście doniesień o spektakularnych zatrzymaniach handlarzy narkotykami, dziecięcą pornografią, a ostatnio w związku ze sprawą fałszywych alarmów bombowych. Wokół dark netu narosło wiele mitów, wśród których znaleźć można tak fakty, jak i zwykłe bajki.

Początki sieci cebulowej sięgają połowy lat dziewięćdziesiątych, kiedy to naukowcy amerykańskiej marynarki wojskowej zaczęli prace nad nowym sposobem bezpiecznego przesyłania informacji. Internet, w założeniu, jest systemem rozproszonym; jednym z pozytywnych aspektów takiego rozwiązania jest jego teoretyczna niezawodność. Wyłączenie z użytku jednego węzła nie oznacza wyłączenia całej sieci, a jedynie konieczność przekierowania ruchu inną drogą. Wiąże się to jednak z pewnymi logicznymi następstwami: skoro węzłów kontrolujących przesył danych jest wiele, to każda informacja musi być odpowiednio oznaczona. Krótko mówiąc, urządzenia muszą wiedzieć co, od kogo i do kogo przesyłają.

Idea sieci Tor jest zaskakująco prosta. Jeżeli potencjalny intruz jest w stanie przechwycić informacje o nadawcy i adresacie wiadomości podając się za zaufany węzeł przesyłowy, to żadnemu z nich nie należy ufać. Dlatego wprowadzona do chmury Toru informacja jest szyfrowana wielopoziomowo przez urządzenie brzegowe odpowiednimi algorytmami kryptograficznymi i wysyłana w losowo zaplanowaną podróż po węzłach torowych. Każdy z z nich odszyfrowuje jeden z poziomów – czy też raczej warstw, jak to u cebuli – i poznaje w ten sposób cel kolejnego skoku. Dopiero przy przekaźniku wyjściowym wiadomość jest “obierana” do oryginalnej formy, a nadawca zostaje zastąpiony podpisem przekaźnika wyjściowego, podobnie jak w przypadku serwerów proxy.

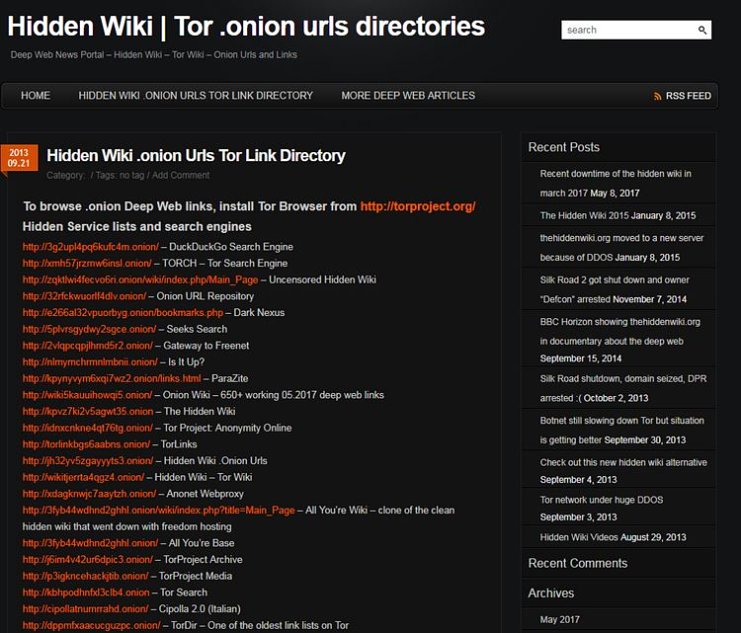

Co więc możemy znaleźć za tą technologiczną barierą?

Wirtualnie wszystko, co można by chcieć kupić, a czego nie można dostać na legalnych rynkach – począwszy od niezarejestrowanej broni, przez miękkie i twarde narkotyki, na pornografii dziecięcej i handlu ludźmi kończąc. Jest to także miejsce wymiany informacji, które pochodzą z włamów do baz danych firm i agencji rządowych; łatwo tu znaleźć kradzione dane osobowe oraz poufne informacje małych i średnich korporacji. Za oficjalna walutę dark netu uznaje się Bitcoin, ale w obiegu znajdują się też inne kryptowaluty. Ważne, by nie dało się powiązać konkretnych portfeli z korzystającymi z nich osobami.

Ogromna losowość i wielopoziomowe szyfrowanie czynią z Toru rozwiązanie niemal w stu procentach niezawodne, chociaż o wiele wolniejsze od “normalnego” Internetu. Do tej pory nie złamano samej metody przesyłania danych, nie oznacza to jednak, że nie ma innych sposobów na wykrycie “anonimowego” użytkownika. By połączyć się z usługą zewnętrzną, musi zostać nawiązane połączenie między przekaźnikiem wyjściowym a właściwym serwerem. To najsłabszy punkt całego rozwiązania, który wymaga dodatkowych zabezpieczeń, by ochronić naszą tożsamość przed wykryciem. Znane też są metody ataków na TOR wykorzystujące wiele przejętych przekaźników w celu wykonania analizy korelacyjnej ruchu sieciowego, co na szczęście zajmuje wiele czasu i wymaga nie tylko ogromnego wysiłku, ale i odrobiny szczęścia.

Jednak przy zachowaniu odpowiedniego – żeby nie powiedzieć paranoicznego – podejścia do konfiguracji naszej przeglądarki, możemy cieszyć się pełnym bezpieczeństwem. Tym, jak zrobić to w odpowiedni sposób, a także jak efektywnie i bezpiecznie korzystać z dark netu. Tu kontynuacja tematu w tekście „Tor dla średniozaawansowanych”

Jan Kowalski

Statystyki odwiedzin strony (dane Google Analytics)

Unikalni użytkownicy:

Wszystkie wyświetlenia strony:

Tor jest dostępny dla każdego?? Czy trzeba mieć jakieś mityczne zaproszenia jak do darkweba?

A jak wygląda właśnie kwestia bezpieczeństwa dla osób nie umiejących się dobrze poruszać po Torze?

Dużo razy słyszałem czy czytałem, że trzeba w tej sieci uważać itd, ale co się może stać jeśli ktoś robi to nieumiejętnie?

Mnie TOR zainteresował po tym jak dowiedziałem sie jak wszystko wokół nas inwigiluje w nasze życie, SOCIAl, WŁADZE ITP :) TOR I KONIEC

To nie jest art dla początkujących, to jest art dla nic nie wiedzących o tor i przybliżający ogólną zasadę działania. Co z treści pomoże początkującemu? Nic!

Ani urządzenia dzięki którym korzystasz z sieci TOR ani sam TOR nie są bezpieczne jako takie i nie zapewniają bezwzględnej anonimowości. Długi temat na kilka lat studiowania przypadków dla ponadprzeciętnie inteligentnych ludzi w ciągle zmieniającym się środowisku technologicznym. Tyle trzeba poświęcić aby wiedzieć i przede wszystkim rozumieć co się robi. A i tak można popełnić błędy.

>Jednak przy zachowaniu odpowiedniego – żeby nie powiedzieć paranoicznego – podejścia do konfiguracji naszej przeglądarki, możemy cieszyć się pełnym bezpieczeństwem. Tym, jak zrobić to w odpowiedni sposób, a także jak efektywnie i bezpiecznie korzystać z dark netu, zajmiemy się w kolejnym artykule.

w przeglądarce lepiej nic nie zmieniać aby się nie odróżniać od innych użytkowników. omówcie Whonixa